Akamai 臆度东谈主员发现了一种新式 Mirai 僵尸收集变种亚洲色吧,该变种额外针对 DigiEver DS-2105 Pro 数字视频摄像机(DVR)中的过失。Akamai 臆度东谈主员还发现了一种基于 Mirai 的僵尸收集,正在讹诈 DigiEver DS-2105 Pro 收集视频摄像机(NVR)中的而已代码扩张过失。

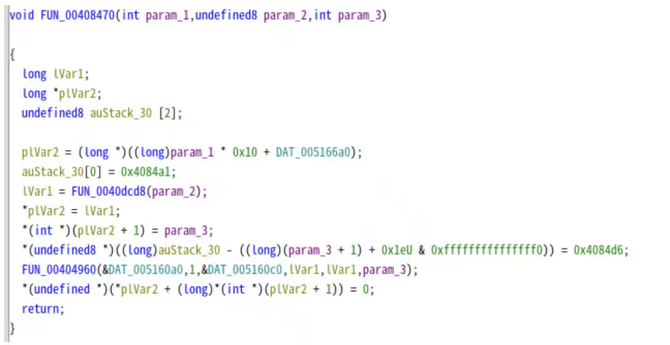

群众指出,这种 Mirai 变种如故过修改,罗致了更先进的加密算法。该 Mirai 变种交融了 ChaCha20 和 XOR 解密算法。2024 年 11 月,Akamai 安全谍报臆度团队(SIRT)不雅察到针对 URI /cgi-bin/cgi_main.cgi 的四肢有所加多,这与一项讹诈包括 DigiEver DS-2105 Pro 在内的 DVR 开垦中未分拨的而已代码扩张(RCE)过失的 Mirai 坏心软件四肢关联。

Akamai 发布的分析呈报指出:“对这一四肢的进一步拜谒披露,出现了一个新的僵尸收集,自称为‘Hail Cock Botnet’,该收集至少自 2024 年 9 月以来一直活跃。‘Hail Cock Botnet’使用交融了 ChaCha20 和 XOR 解密算法的 Mirai 坏心软件变种,色无极电影已在原野袭击易受袭击的物联网(IoT)开垦,如 DigiEver DVR 和 TP-Link 开垦,袭击阶梯为 CVE-2023-1389 过失。”

小77论坛最新在讹诈过失后,坏心代码可通过 ntp 参数注入敕令,使袭击者大约通过端口 80 的 HTTP POST 央求下载基于 Mirai 的坏心软件,并在 HTTP Referer 头中援用“IP 地址:80/cfg_system_time.htm”。

这种新式 Mirai 坏心软件变种还针对 TP-Link 的 CVE-2023-1389 过失以及影响 Teltonika RUT9XX 路由器的 CVE-2018-17532 过失。

该坏心软件通过从“hailcocks[.]ru”下载 shell 剧本的 cron 功课来保捏捏久性。

该僵尸收集使用 curl 或 wget 下载“wget.sh”文献,淌若主机上不成用,则确保兼容性。

该坏心软件麇集到多个主机进行 Telnet/SSH 暴力破解,并使用与“kingstonwikkerink[.]dyn”关联的单个 IP 地址进行 C2 通讯。被袭击的主机在扩张经由中会披露特有的字符串,旧版块披露“you are now apart of hail cock botnet”(你刻下是 Hail Cock Botnet 的一部分),新版块则披露“I just wanna look after my cats, man.”(我只思温雅我的猫,伴计。)

呈报雅致谈:“胁迫步履者攻陷新主机的最简便方法之一是针对落后固件或已退役硬件。DigiEver DS-2105 Pro 即是一个例子,它刻下梗概已有 10 年的历史。硬件制造商并不老是为已退役开垦发布补丁,何况制造商自身无意也已不复存在。因此,在无法得回也不太可能得回安全补丁的情况下,咱们冷漠将易受袭击的开垦升级到更新式号。”

Akamai 的呈报包含了与这些袭击关联的和洽方案(IoC)以及用于检测胁迫的 Yara 限定亚洲色吧。